Prečo sú pravidelné zálohy kľúčové pre bezpečnosť podniku

Zistite, prečo sú pravidelné zálohy nevyhnutné pre bezpečnosť podniku. Naučte sa, ako cloudové a vzdialené zálohy chránia pred kyberútokmi, ransomvérom, stratou...

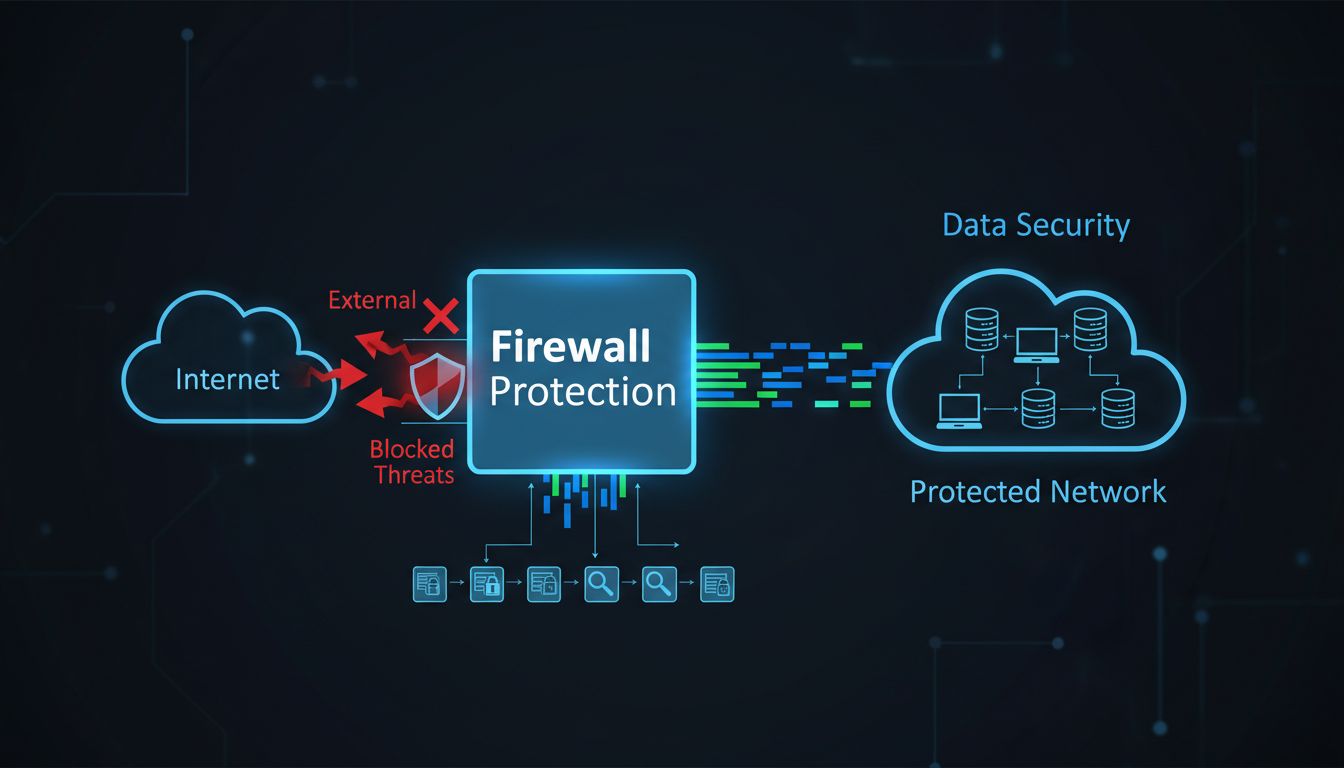

Zistite, ako firewally slúžia ako prvá línia obrany proti únikom dát v roku 2025. Objavte typy firewallov, bezpečnostné mechanizmy a osvedčené postupy na ochranu vašej sieťovej infraštruktúry.

Firewall slúži ako prvá línia obrany tým, že monitoruje tok dát medzi vašou sieťou a internetom, vyhodnocuje podozrivú aktivitu a blokuje neoprávnený prístup skôr, než hrozby preniknú do vašich systémov.

Firewally predstavujú jeden z najdôležitejších prvkov modernej kybernetickej bezpečnosti a slúžia ako nevyhnutná bariéra medzi vašou dôveryhodnou internou sieťou a nedôveryhodným vonkajším internetom. Firewall je v podstate sieťové bezpečnostné zariadenie, ktoré monitoruje a riadi prichádzajúcu a odchádzajúcu sieťovú prevádzku na základe vopred definovaných bezpečnostných pravidiel a politík. Preskúmavaním každého dátového paketu, ktorý sa pokúša prekročiť hranicu siete, firewall v reálnom čase rozhoduje, či povolí alebo zablokuje danú prevádzku, čím efektívne zabraňuje neoprávnenému prístupu a škodlivému obsahu preniknúť do vašich systémov. Táto úloha “vrátnika” zostáva ústredná pre bezpečnosť sietí už viac ako 25 rokov a napriek vývoju kybernetických hrozieb sú firewally stále nepostrádateľnou súčasťou každej komplexnej bezpečnostnej stratégie.

Hlavným mechanizmom, prostredníctvom ktorého firewally chránia pred únikom dát, je filtrovanie a kontrola sieťovej prevádzky. Keď sa dáta pokúšajú vstúpiť do vašej siete alebo ju opustiť, firewall preskúmava hlavičky paketov a ich obsah a porovnáva ich s nastavenými bezpečnostnými pravidlami. Tieto pravidlá zvyčajne určujú, ktoré IP adresy, porty a protokoly sú povolené alebo zamietnuté. Uplatnením prístupu “odmietni ako predvolené, povoľ výnimky” môžu organizácie zabezpečiť, že firewallom prechádza len výslovne povolená prevádzka, čím výrazne znižujú priestor pre potenciálnych útočníkov. Táto proaktívna schopnosť filtrovania znamená, že mnohé bežné vektory útoku — vrátane malvéru, pokusov o neoprávnený prístup a odcudzenia dát — sú zastavené ešte predtým, než by mohli ohroziť vašu infraštruktúru.

Moderné firewally využívajú sofistikované monitorovacie techniky na analýzu sieťovej prevádzky na viacerých vrstvách OSI modelu. Na najzákladnejšej úrovni firewall s filtrovaním paketov analyzuje hlavičky paketov obsahujúce zdrojové a cieľové IP adresy, čísla portov a typy protokolov. Súčasné firewally však išli ďaleko za hranice jednoduchého skúmania hlavičiek a priniesli stavovú inšpekciu, ktorá sleduje stav sieťových spojení počas celého ich trvania. Znamená to, že firewall dokáže rozpoznať kontext komunikácie, rozlíšiť legitímnu prevádzku patriacu do existujúceho spojenia od podozrivej prevádzky, ktorá sa pokúša nadviazať neoprávnené spojenia. Stavové firewally vedú tabuľky spojení pre aktívne relácie, čo im umožňuje inteligentne rozhodovať, ktoré pakety patria do povolených konverzácií a ktoré môžu predstavovať hrozbu.

Hĺbková inšpekcia paketov (Deep Packet Inspection, DPI) predstavuje ďalší zásadný pokrok vo firewallovej technológii, vďaka ktorému firewall skúma nielen hlavičky, ale aj skutočný obsah či užitočné zaťaženie paketov. Táto schopnosť umožňuje firewallu identifikovať a blokovať konkrétne typy hrozieb ukrytých v zdanlivo legitímnej prevádzke, ako je malvér v súboroch, SQL injection útoky v požiadavkách webu alebo pokusy o odcudzenie citlivých dát. Analýzou samotných prenášaných dát dokáže firewall vynucovať detailnejšie bezpečnostné politiky a zabrániť sofistikovaným útokom, ktoré by prešli cez tradičné filtrovanie podľa hlavičiek. Moderné firewally tiež zvládajú kontrolu na aplikačnej vrstve, teda rozpoznajú, ktoré konkrétne aplikácie generujú sieťovú prevádzku, a umožňujú tak aplikovať bezpečnostné politiky podľa typu aplikácie. Znamená to napríklad povolenie webového prehliadania pri súčasnom blokovaní zdieľania súborov či povolenie e-mailov pri obmedzení instant messagingu, čím organizácie získavajú presnú kontrolu nad využitím siete.

Oblasť firewallov sa za posledné roky výrazne vyvinula a jednotlivé typy poskytujú rôzny stupeň ochrany a sofistikovanosti. Poznanie týchto typov firewallov pomáha organizáciám vybrať najvhodnejšie riešenie podľa konkrétnych bezpečnostných potrieb a architektúry siete.

| Typ firewallu | Kľúčové vlastnosti | Najlepšie využitie | Úroveň ochrany |

|---|---|---|---|

| Firewall s filtrovaním paketov | Kontroluje len hlavičky paketov; jednoduché pravidlá | Malé siete so základnými požiadavkami | Základná |

| Stavový firewall (stateful) | Sleduje stavy spojení; rozumie kontextu | Tradičné firemné siete | Stredná |

| Proxy firewall | Sprostredkovateľ; inšpekcia na aplikačnej vrstve | Organizácie s požiadavkou na filtrovanie obsahu | Stredná |

| Next-Generation Firewall (NGFW) | Zahŕňa IPS, filtrovanie URL, ochranu pred malvérom, znalosti aplikácií | Podnikové siete s komplexnými požiadavkami | Pokročilá |

| Web Application Firewall (WAF) | Špecializovaná ochrana webových aplikácií; bráni aplikačným útokom | Organizácie s webovými aplikáciami a API | Špecializovaná |

| Firewall s podporou AI | Využíva strojové učenie na detekciu anomálií a nových hrozieb | Organizácie čeliace pokročilým hrozbám | Pokročilá |

Next-generation firewally (NGFW) sú v súčasnosti štandardom pre ochranu podnikových sietí, pretože spájajú tradičné funkcie firewallu s detekciou prienikov (IPS), filtrovaním webových stránok, ochranou pred malvérom a detailným prehľadom o aplikáciách. NGFW dokážu identifikovať konkrétne aplikácie generujúce sieťovú prevádzku a vynucovať politiky podľa typu aplikácie namiesto jednoduchého filtrovania podľa portu, čo je dôležité, keďže moderné hrozby často využívajú štandardné porty na obídenie detekcie. Tieto firewally integrujú spravodajské informačné kanály, ktoré poskytujú aktuálne dáta o nových hrozbách a umožňujú automaticky blokovať známe škodlivé IP adresy či domény. Okrem toho NGFW zvládajú aj kontrolu šifrovanej prevádzky (SSL/TLS inspection), pri ktorej dešifrujú, analyzujú a následne opäť zašifrujú dáta, aby škodlivý obsah nemohol byť ukrytý v šifrovaných komunikáciách.

Aj keď firewall slúži ako prvá línia obrany, bezpečnostní experti zdôrazňujú, že samotný firewall nestačí na ochranu pred celým spektrom dnešných kybernetických hrozieb. Pokročilé pretrvávajúce hrozby (APT), interné hrozby a zero-day zraniteľnosti môžu firewall obísť alebo prekonať, preto je nevyhnutné nasadiť viacvrstvovú stratégiu obrany s viacerými bezpečnostnými prvkami. Pri nasadení firewallu na hranicu siete získava organizácia prehľad o všetkej prevádzke vstupujúcej a opúšťajúcej sieť a môže väčšinu externých hrozieb zablokovať ešte pred vstupom do interných systémov. No pre prípad, že by sa hrozba predsa len dostala za perimetrálny firewall, je vhodné nasadiť aj interné firewally a rozdeliť sieť na menšie segmenty, čo útočníkovi výrazne sťažuje pohyb po sieti a prístup k citlivým údajom.

Segmentácia siete pomocou interných firewallov vytvára oddelené bezpečnostné zóny s rôznou úrovňou dôvery a prístupovými právami. Napríklad firewall môže oddeliť používateľskú časť siete od databázových serverov a povoliť komunikáciu len po explicitnom schválení. Takýto prístup výrazne obmedzuje škody v prípade kompromitácie pracovnej stanice, keďže útočník sa bez ďalšej autorizácie nedostane k dôležitým systémom. Moderné firewally navyše umožňujú rozhodovať o prístupe aj na základe identity používateľa a jeho roly, nielen podľa polohy v sieti. To umožňuje vynútiť politiky typu “prístup k účtovnej databáze len pre účtovníkov” alebo “konfiguračný systém len pre schválených administrátorov,” čím získate detailnú kontrolu nad prístupom k zdrojom.

Efektívne nasadenie firewallu si vyžaduje dôkladné plánovanie a priebežnú správu, aby bola zachovaná bezpečnosť. Organizácie by mali začať vytvorením jasných bezpečnostných politík, ktoré určujú, aké typy prevádzky sú povolené a ktoré zamietnuté, pričom preferované je nastavenie “všetko zamietnuť ako predvolené, povoľovať výnimky”. Pravidlá firewallu by mali byť čo najkonkrétnejšie; treba sa vyhýbať príliš všeobecným pravidlám, ktoré môžu neúmyselne povoliť škodlivú prevádzku alebo vytvoriť bezpečnostné medzery. Napríklad namiesto povolenia celej IP rozsahu je vhodné špecifikovať konkrétne porty a protokoly potrebné pre legitímnu komunikáciu. Pravidelné audity firewallových pravidiel sú nevyhnutné, pretože pravidlá sa časom hromadia a zastarané či redundantné pravidlá môžu vytvoriť zraniteľnosti alebo znížiť výkon firewallu.

Aktualizácie a opravy firewallového softvéru je potrebné aplikovať bezodkladne, aby sa odstránili novo objavené zraniteľnosti. Tak ako každý softvér, aj firewally môžu obsahovať bezpečnostné chyby, ktoré útočníci môžu zneužiť, preto je včasné záplatovanie kľúčové. Organizácie by mali zaviesť proces riadenia zmien pre aktualizácie firewallu, ktorý zabezpečí rovnováhu medzi bezpečnosťou a stabilitou prevádzky — napríklad testovaním aktualizácií v neprodukčných prostrediach pred ich nasadením do produkcie. Priebežné monitorovanie firewallových logov a hlásení poskytuje prehľad o útokoch a podozrivých aktivitách, čo umožňuje bezpečnostným tímom včas reagovať a upraviť pravidlá firewallu. Mnohé organizácie zavádzajú SIEM (Security Information and Event Management) systémy, ktoré agregujú firewallové logy s ďalšími bezpečnostnými údajmi, čo umožňuje odhaliť aj sofistikované viacstupňové útoky, ktoré by z jednotlivých logov nebolo možné identifikovať.

Hrozby sa neustále vyvíjajú a útočníci vymýšľajú stále sofistikovanejšie spôsoby, ako obísť tradičnú ochranu firewallu. Šifrovaná prevádzka sa stala bežným štandardom — väčšina internetovej prevádzky dnes využíva HTTPS alebo iné šifrovacie protokoly, čo znemožňuje firewallu analyzovať obsah bez dešifrovania. To viedlo k vývoju firewallov so schopnosťou SSL/TLS inšpekcie, pričom nasadenie takejto kontroly však vyžaduje starostlivé zváženie dopadov na súkromie a výkon siete. Zero-day zraniteľnosti — teda bezpečnostné chyby, o ktorých výrobca ešte nevie a ktoré nie sú opravené — predstavujú ďalšiu výzvu, pretože firewall nevie blokovať útoky zneužívajúce neznáme slabiny. Moderné firewally preto čoraz viac využívajú behaviorálnu analýzu a detekciu anomálií, ktoré dokážu identifikovať podozrivú aktivitu aj vtedy, keď detailná metóda útoku ešte nie je známa.

Umelá inteligencia a strojové učenie menia schopnosti firewallov — umožňujú systémom učiť sa z historických dát a rozpoznať nové formy útokov, ktoré sa odlišujú od bežného správania siete. Firewally poháňané AI dokážu analyzovať obrovské množstvo sieťových dát, vytvoriť si referenčný model normálnej prevádzky a následne upozorniť na odchýlky, ktoré môžu naznačovať útok. Tieto systémy sa dokážu prispôsobovať novým hrozbám v reálnom čase aj bez manuálnych aktualizácií pravidiel, čím poskytujú ochranu pred novými útokmi, ktoré by tradičné firewally založené na pravidlách nemuseli detegovať. Dôležitosť nadobúdajú aj cloudové a virtuálne nasadenia firewallov, keďže organizácie čoraz viac využívajú hybridné a multi-cloud prostredia a potrebujú chrániť aplikácie a dáta kdekoľvek, či už sú v on-premise, verejnom alebo súkromnom cloude.

Mnohé regulačné rámce a priemyselné štandardy vyžadujú implementáciu firewallu ako základného bezpečnostného opatrenia. Požiadavky na súlad ako PCI DSS (štandard bezpečnosti platobných kariet), HIPAA (zákon o ochrane zdravotných údajov) či GDPR (všeobecné nariadenie o ochrane údajov) prikazujú organizáciám nasadiť firewall ako súčasť bezpečnostnej infraštruktúry. Tieto regulácie uznávajú, že firewally sú nevyhnutné na ochranu citlivých údajov a zabránenie neoprávnenému prístupu, takže ich nasadenie nie je len otázkou najlepšej praxe, ale často aj zákonnou povinnosťou. Okrem splnenia regulácií pomáhajú firewally organizáciám zodpovedať aj špecifickým bezpečnostným štandardom ako ISO 27001, NIST Cybersecurity Framework či CIS Controls, ktoré všetky zdôrazňujú dôležitosť ochrany sieťového perimetra.

Organizácie by mali dokumentovať konfigurácie firewallu, pravidlá a bezpečnostné politiky ako dôkaz splnenia požiadaviek regulátorov a audítorov. Takáto dokumentácia slúži viacerým účelom: poskytuje dôkaz o existencii bezpečnostných opatrení, uľahčuje odovzdanie znalostí pri výmene personálu a umožňuje konzistentné dodržiavanie bezpečnostných politík naprieč celou organizáciou. Pravidelné bezpečnostné audity a penetračné testy by mali zahŕňať aj vyhodnotenie efektivity firewallu, aby sa overilo, že je správne nakonfigurovaný a plní svoju úlohu. Nezávislé bezpečnostné hodnotenia môžu potvrdiť, že ochrana firewallom spĺňa požiadavky regulácií a odporúčané postupy, a zároveň identifikovať prípadné nedostatky či chybné nastavenia, ktoré by mohli viesť k úniku dát.

Firewally zostávajú aj v roku 2025 základom sieťovej bezpečnosti, poskytujú zásadnú ochranu pred väčšinou externých hrozieb, ktoré sa snažia preniknúť do sietí organizácií. Monitorovaním a filtrovaním všetkej prevádzky na hranici siete zabraňujú neoprávnenému prístupu, blokujú malvér a chránia citlivé údaje pred odcudzením. Organizácie si však musia uvedomiť, že firewall je len jednou zo súčastí komplexnej bezpečnostnej stratégie, ktorá by mala zahŕňať aj ochranu koncových zariadení, systémy detekcie prienikov, školenia v oblasti bezpečnosti a schopnosť reagovať na incidenty. Vývoj firewallových technológií — od jednoduchých paketových filtrov až po systémy poháňané AI schopné detegovať nové hrozby — dokazuje trvalú snahu držať krok s novými kybernetickými rizikami.

Pre organizácie, ktoré chcú posilniť svoju bezpečnosť, by malo byť nasadenie alebo modernizácia firewallu prioritou, pričom je vhodné zamerať sa na next-generation firewally s pokročilými schopnosťami ochrany pred hrozbami. Pravidelná údržba, monitoring a aktualizácia zabezpečia, že firewall bude naďalej účinne chrániť aj v meniacom sa prostredí. Kombináciou robustnej ochrany firewallom s ďalšími bezpečnostnými opatreniami a podporou bezpečnostne uvedomelej firemnej kultúry môžu podniky významne znížiť riziko úniku dát a ochrániť svoje najcennejšie aktíva pred kybernetickými hrozbami.

Tak ako firewally chránia siete pred útokmi, PostAffiliatePro chráni váš affiliate program podnikovou bezpečnosťou, detekciou podvodov a ochranou dát. Zabezpečte svoje affiliate operácie ešte dnes.

Zistite, prečo sú pravidelné zálohy nevyhnutné pre bezpečnosť podniku. Naučte sa, ako cloudové a vzdialené zálohy chránia pred kyberútokmi, ransomvérom, stratou...

Zistite, čo znamená whitelisting v oblasti kybernetickej bezpečnosti, ako funguje a prečo je nevyhnutný pre bezpečnosť affiliate marketingu. Objavte stratégie w...

Zistite, ako anti-malware chráni vaše podnikanie pred škodlivým softvérom, phishingovými útokmi a ohrozením siete. Objavte metódy detekcie, stratégie prevencie ...

Súhlas s cookies

Používame cookies na vylepšenie vášho prehliadania a analýzu našej návštevnosti. See our privacy policy.