Eliminácia XSS zraniteľností: Ako Post Affiliate Pro

Zistite, ako Post Affiliate Pro eliminuje zraniteľnosti typu cross-site scripting (XSS) pomocou validácie vstupov, kódovania výstupov a Content Security.

Zistite, ako CSP hlavičky chránia pred XSS útokmi, implementujte nonces a hashe a zabezpečte svoj partnerský panel pomocou Content-Security-Policy direktív.

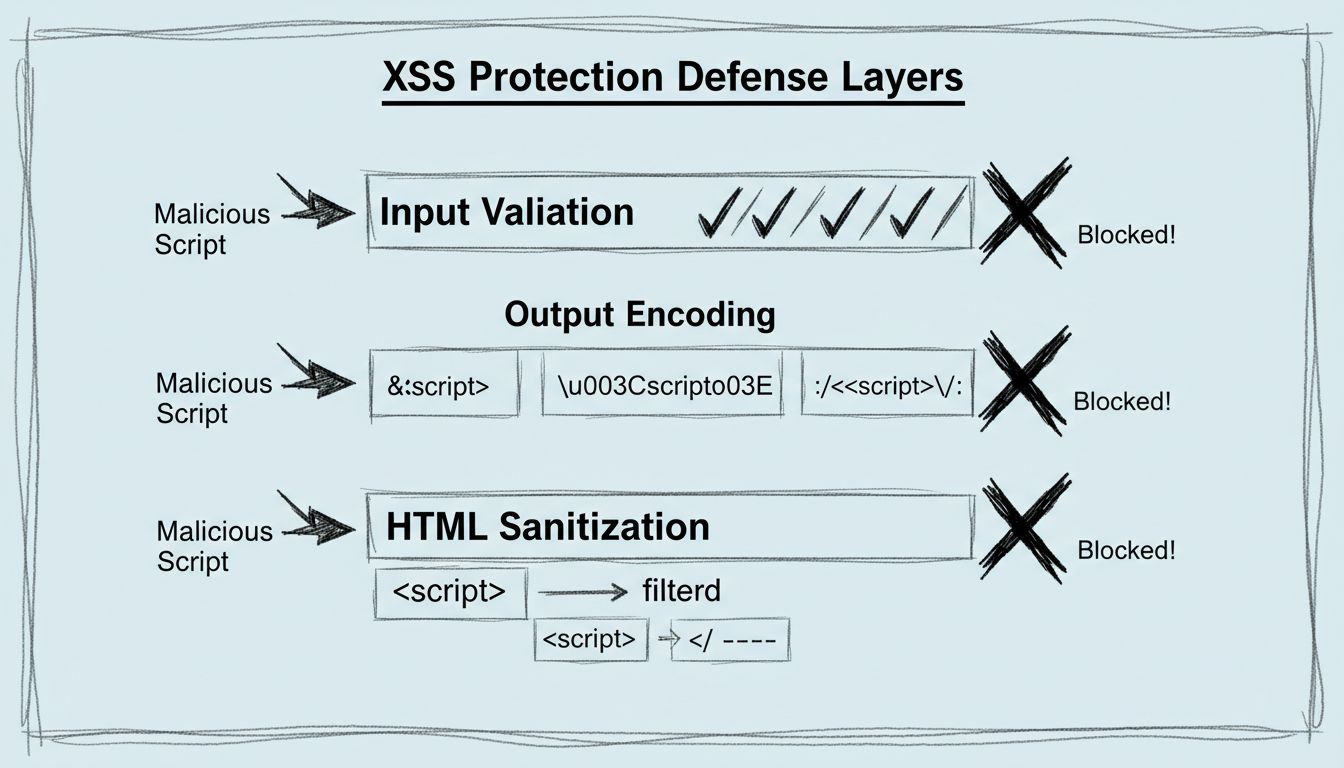

Content Security Policy (CSP) je bezpečnostný mechanizmus prehliadača, ktorý predstavuje druhú obrannú líniu proti cross-site scripting (XSS) útokom tým, že riadi, ktoré externé domény a zdroje sa môžu načítať na vašich webových stránkach. Namiesto toho, aby ste sa spoliehali len na validáciu vstupov a kódovanie výstupov, CSP zavádza prístup založený na bielom zozname, ktorý prehliadaču presne určí, ktorým zdrojom je dovolené načítať skripty, štýly, obrázky, fonty a iné prostriedky. Ak prehliadač narazí na zdroj, ktorý porušuje vaše CSP pravidlá, jeho načítanie zablokuje—a tým zabráni spusteniu škodlivého kódu, aj keď by sa mu podarilo prejsť cez prvú líniu obrany. Táto proaktívna bezpečnostná vrstva sa stala nevyhnutnou pre moderné webové aplikácie, najmä pre platformy ako PostAffiliatePro, ktoré pracujú s citlivými používateľskými údajmi a finančnými transakciami.

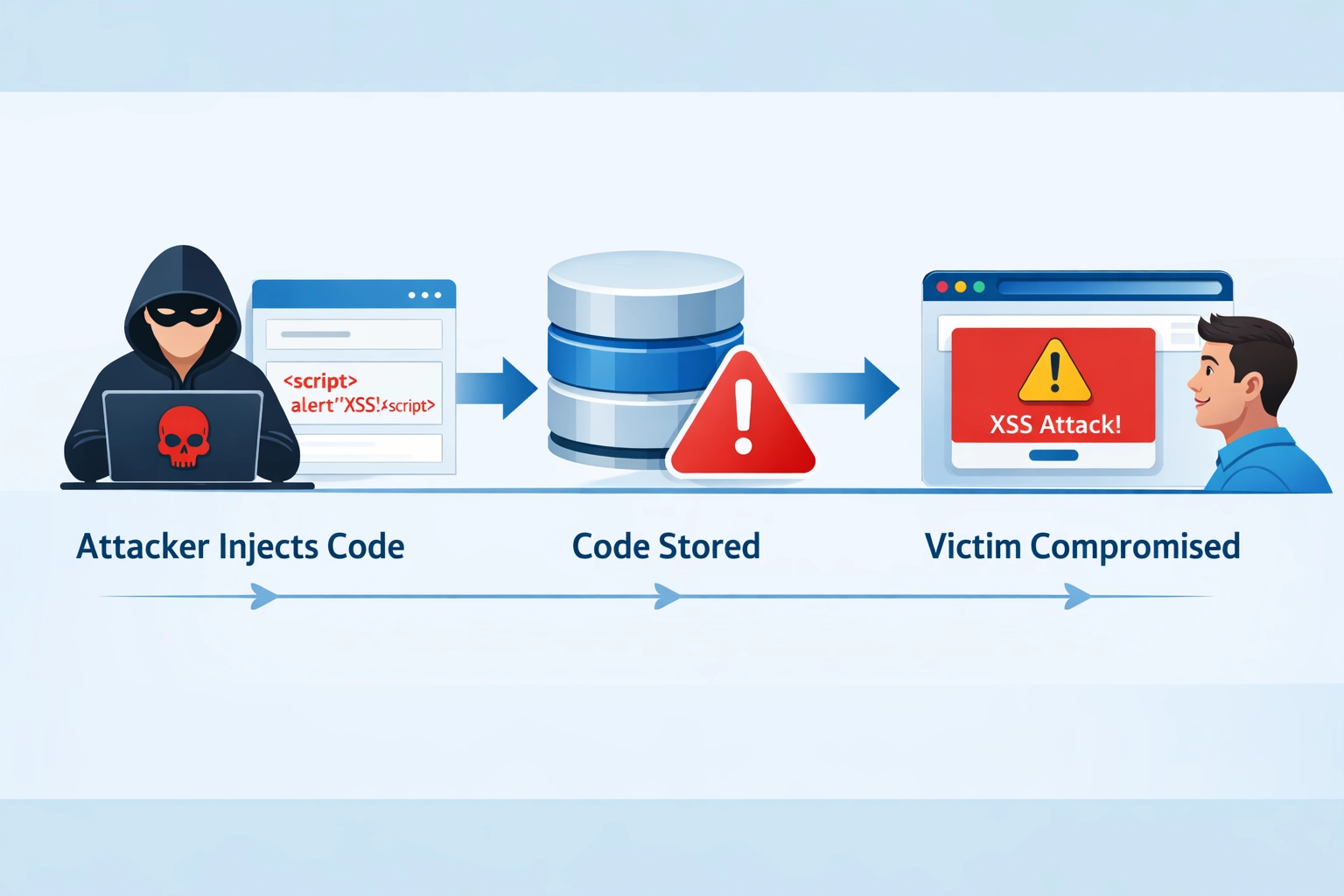

Cross-site scripting (XSS) útoky nastávajú vtedy, keď útočníci vložia škodlivý JavaScript kód do webových stránok, ktoré navštevujú nič netušiaci používatelia, čo útočníkom umožňuje ukradnúť session cookies, zaznamenávať stlačenia kláves, presmerovať používateľov na phishingové stránky alebo manipulovať s obsahom stránky. Existujú tri hlavné typy XSS útokov: Reflected XSS nastáva, keď je škodlivý kód vložený do URL a okamžite spustený, keď používateľ navštívi odkaz; Stored XSS sa vyskytuje, keď útočníci vložia kód do databázy alebo servera, ktorý sa potom zobrazí všetkým používateľom, ktorí si daný obsah prezerajú; a DOM-based XSS zneužíva zraniteľnosti v klientskom JavaScripte, ktorý nesprávne spracováva používateľský vstup. Dôsledky úspešných XSS útokov môžu byť devastačné—útočníci môžu prevziať používateľské relácie, ukradnúť citlivé údaje ako heslá a platobné informácie, nainštalovať malware alebo úplne kompromitovať používateľské účty. Hoci validácia vstupov a kódovanie výstupov sú kľúčové ako prvá línia obrany, nie sú neomylné, a preto CSP poskytuje nevyhnutnú sekundárnu ochranu, ktorá zabraňuje spusteniu škodlivých skriptov bez ohľadu na to, ako sa dostali do vašej aplikácie.

| Typ XSS útoku | Ako funguje | Potenciálny dopad |

|---|---|---|

| Reflected XSS | Škodlivý kód vložený v URL, okamžite spustený po návšteve odkazu | Krádež session, odcudzenie prihlasovacích údajov, šírenie malvéru |

| Stored XSS | Útočník vloží kód do databázy/servera, zobrazí sa všetkým používateľom | Masívna kompromitácia, pretrvávajúce útoky, krádež dát vo veľkom rozsahu |

| DOM-based XSS | Zraniteľnosti v klientskom JavaScripte, ktorý nesprávne spracúva vstup | Krádež relácií, zaznamenávanie kláves, manipulácia stránky, krádež údajov |

Content Security Policy funguje tak, že v HTTP hlavičkách definuje direktívy, ktoré určujú, z akých zdrojov je možné načítať jednotlivé typy prostriedkov na vašej stránke. Direktíva default-src slúži ako predvolená politika pre všetky typy zdrojov, ktoré nie sú pokryté špecifickejšími direktívami, čo z nej robí silný nástroj na nastavenie základnej bezpečnostnej úrovne jedným pravidlom. CSP používa výrazy ako 'self' (iba rovnaký pôvod), konkrétne doménové mená (example.com) alebo zástupné znaky (*.example.com) na definovanie dôveryhodných zdrojov, pričom môžete kombinovať viacero zdrojov v jednej direktíve. Príklad základnej CSP hlavičky môže vyzerať takto:

Content-Security-Policy: default-src 'self'; script-src 'self' cdn.example.com; style-src 'self' fonts.googleapis.com

Keď prehliadač prijme túto hlavičku, vynúti politiku blokovaním všetkých zdrojov, ktoré nespĺňajú určené podmienky—ak sa skript pokúsi načítať z nepovolenej domény, prehliadač ho ticho zablokuje a zaznamená porušenie. Na testovanie a postupné zavádzanie CSP môžete využiť aj hlavičku Content-Security-Policy-Report-Only, ktorá len monitoruje porušenia bez blokovania zdrojov a umožní vám identifikovať problémy pred nasadením politiky.

CSP poskytuje množstvo direktív, ktoré vám umožňujú podrobnú kontrolu nad rôznymi typmi zdrojov a správaním na vašom webe:

script-src – Riadi, z ktorých zdrojov sa môžu spúšťať JavaScript skripty, čo je kľúčová direktíva pre prevenciu XSS útokov. Príklad: script-src 'self' trusted-cdn.com povoľuje skripty len z vašej domény a dôveryhodného CDN.

style-src – Obmedzuje zdroje CSS, čím zabraňuje útočníkom v injektovaní škodlivých štýlov, ktoré by mohli zdeformovať stránku alebo zachytávať používateľský vstup cez neviditeľné prekrytia formulárov.

img-src – Kontroluje zdroje obrázkov, čo je dôležité, pretože útočníci môžu využiť požiadavky na obrázky na exfiltráciu dát alebo sledovanie používateľov naprieč stránkami.

frame-ancestors – Určuje, ktoré domény môžu vkladať vašu stránku do iframe, čím chráni pred clickjacking útokmi, kde útočníci lákajú používateľov na kliknutia na skryté prvky.

object-src – Obmedzuje Flash, Java a ďalšie zastarané pluginy, ktoré sú častým cieľom útokov. Odporúča sa nastaviť na 'none', pokiaľ tieto technológie vyslovene nepotrebujete.

base-uri – Kontroluje, ktoré URL môžu byť použité v <base> tagoch, čím zabraňuje útočníkom meniť základnú URL a uniesť relatívne odkazy na celej stránke.

Kým biely zoznam domén je užitočný, noncy a hashe poskytujú sofistikovanejší prístup k CSP, ktorý je mimoriadne cenný pre dynamický obsah a inline skripty. Nonce je náhodná, jedinečná hodnota generovaná pri každej požiadavke stránky a vložená do CSP hlavičky aj vašich HTML tagov—napríklad script-src 'nonce-abc123def456' v hlavičke spolu s <script nonce="abc123def456"> v HTML umožní spustiť len tento konkrétny skript. Hashovanie funguje tak, že sa vypočíta kryptografický hash vášho skriptu alebo štýlu a zahrnie sa do CSP hlavičky ako script-src 'sha256-abc123...', čo prehliadaču umožní overiť, že skript nebol zmenený pred spustením. Nonce sú ideálne pre dynamický obsah generovaný na serverovej strane, zatiaľ čo hashe sú vhodnejšie pre statické inline skripty, ktoré sa nemenia medzi požiadavkami. Obe metódy sú výrazne bezpečnejšie než zoznamy povolených domén, pretože sa na ne nespoliehajú—aj keď útočník nájde spôsob, ako vložiť kód, nebude mať správny nonce alebo hash a skript bude zablokovaný. Kľúčové slovo strict-dynamic ešte viac zvyšuje bezpečnosť tým, že prehliadaču prikáže dôverovať len skriptom s platným noncom alebo hashom a úplne ignorovať doménové zoznamy povolených zdrojov.

Príklad s nonce:

Content-Security-Policy: script-src 'nonce-rnd123abc'

<script nonce="rnd123abc">

console.log('Tento skript je povolený');

</script>

Príklad s hashom:

Content-Security-Policy: script-src 'sha256-abc123def456...'

<script>

console.log('Tento skript je povolený, ak hash sedí');

</script>

Najbezpečnejším spôsobom implementácie CSP je začať s hlavičkou Content-Security-Policy-Report-Only, ktorá iba monitoruje porušenia a neblokuje zdroje, čím umožňuje identifikovať a opraviť problémy pred vynútením politiky. CSP dôkladne testujte vo všetkých prehliadačoch a zariadeniach, ktoré vaši používatelia používajú, pričom venujte pozornosť integráciám tretích strán a analytickým nástrojom, ktoré môžu načítavať zdroje z nečakaných domén. Pri dynamickom obsahu a inline skriptoch používajte noncy namiesto spoliehania sa na 'unsafe-inline', ktoré výrazne oslabuje CSP, pretože umožňuje spustiť akýkoľvek inline skript. Vyhnite sa aj kľúčovému slovu 'unsafe-eval', keďže povoľuje použitie eval() a podobných funkcií, ktoré môžu spúšťať ľubovoľný kód za behu. Nastavte si reporting porušení CSP pomocou direktívy report-uri alebo report-to, aby sa záznamy o porušeniach odosielali do vášho monitorovacieho systému a mohli ste v reálnom čase zachytávať útoky aj problémy s politikou. Postupne rozširujte pokrytie CSP na všetky typy zdrojov a služby tretích strán a pravidelne politiku revidujte a aktualizujte podľa vývoja vašej aplikácie. PostAffiliatePro obsahuje vstavanú podporu CSP s prednastavenými rozumnými hodnotami, vďaka čomu môžu partneri jednoducho udržať vysokú úroveň bezpečnosti bez nutnosti zložitej konfigurácie.

PostAffiliatePro implementuje komplexnú ochranu Content Security Policy v administrátorskom paneli aj partnerskom dashboarde na ochranu citlivých údajov a prevenciu neautorizovaného vkladania skriptov. Platforma udržiava dôkladne spravovaný zoznam dôveryhodných domén pre nevyhnutné zdroje ako jQuery, Bootstrap a ďalšie knižnice, ktoré poháňajú rozhranie, čím zabezpečuje, že skripty a štýly sa načítajú len z overených zdrojov. Táto ochrana je v paneli PostAffiliatePro obzvlášť dôležitá, pretože spracováva výpočty provízií, platby a informácie o partnerských účtoch—úspešný XSS útok by mohol umožniť útočníkom ukradnúť prihlasovacie údaje, manipulovať s províziami alebo presmerovať platby. Prísne CSP hlavičky v PostAffiliatePro zabraňujú vloženiu škodlivých skriptov aj v prípade, že by útočník zneužil zraniteľnosť aplikácie. Používatelia profitujú z tejto ochrany automaticky a nemusia CSP nastavovať sami, pričom bezpečnostný tím platformy neustále monitoruje a aktualizuje politiku podľa nových hrozieb a pridávania funkcií.

Jednou z najväčších chýb je považovať CSP za úplné bezpečnostné riešenie namiesto jednej vrstvy v stratégii hĺbkovej obrany—CSP je silný nástroj, ale musí spolupracovať s validáciou vstupov, kódovaním výstupov, HTTPS a ďalšími bezpečnostnými opatreniami. Mnoho vývojárov vytvára príliš voľné CSP politiky, ktoré strácajú zmysel, napríklad použitím script-src * alebo default-src *, čím de facto CSP vypínajú, pretože povoľujú skripty z akéhokoľvek zdroja. Ak netestujete CSP naprieč rôznymi prehliadačmi a zariadeniami, môže dôjsť k blokovaniu legitímnych zdrojov v produkcii, čo používateľov frustruje a môže spôsobiť nefunkčnosť stránok. Ak nemonitorujete hlásenia o porušeniach CSP, nebudete vedieť o útokoch ani o príliš reštriktívnej politike, takže zostanete slepí voči bezpečnostným problémom. Častou chybou je aj kombinovanie noncov s 'unsafe-inline', čím sa výhody noncov rušia—ak používate noncy, 'unsafe-inline' úplne odstráňte. Ďalšou častou chybou je blokovanie legitímnych zdrojov, pretože ste nezahrnuli všetky služby tretích strán, ktoré vaša aplikácia používa, čo vedie k nefunkčnosti a sťažnostiam používateľov. Nakoniec, nastaviť CSP politiku a viac sa jej nevenovať je nebezpečné—ako sa vaša aplikácia vyvíja a pribúdajú nové integrácie, je potrebné politiku pravidelne revidovať a aktualizovať, aby ste si zachovali bezpečnosť aj funkčnosť.

Content Security Policy najlepšie funguje ako súčasť komplexnej stratégie bezpečnostných hlavičiek, ktorá zahŕňa aj doplnkovú ochranu ako X-Frame-Options (zabráni clickjackingu kontrolou vkladania do iframe), X-Content-Type-Options: nosniff (zabráni útokom typu MIME sniffing) a Strict-Transport-Security (vynucuje HTTPS). Tento prístup hĺbkovej obrany zabezpečí, že aj keď útočník prekoná jednu vrstvu ochrany, ďalšie zostávajú aktívne a chránia vašich používateľov a dáta. CSP by sa mala kombinovať s dôslednou validáciou vstupov a kódovaním výstupov na strane servera, aby sa škodlivý kód nikdy nedostal do prehliadača. HTTPS je predpokladom efektívnej implementácie CSP, keďže CSP hlavičky prenášané cez nezašifrovaný HTTP môžu byť zachytené a zmenené útočníkom. Najbezpečnejšie aplikácie implementujú všetky tieto ochrany spolu—CSP rieši vkladanie skriptov, X-Frame-Options zabraňuje clickjackingu, validácia vstupov blokuje škodlivé dáta a HTTPS zaručuje, že hlavičky a obsah nemôžu byť pri prenose pozmenené. Ak vnímate bezpečnosť ako viacvrstvový systém a nespoliehate sa na jediný mechanizmus, vytvoríte prostredie, v ktorom musí útočník prekonať viacero prekážok, aby uspel.

Content Security Policy je kľúčový bezpečnostný mechanizmus, ktorý poskytuje zásadnú ochranu pred XSS útokmi, jednou z najčastejších a najnebezpečnejších webových zraniteľností dneška. Zavedením dobre nakonfigurovanej CSP politiky výrazne znížite riziko, že útočníci dokážu vkladať a spúšťať škodlivé skripty na vašej stránke, a ochránite tak dáta, relácie aj dôveru používateľov. PostAffiliatePro obsahuje vstavanú CSP ochranu, ktorá je automaticky nastavená na zabezpečenie vášho partnerského panela aj dashboardu, takže nemusíte ručne nastavovať bezpečnostné politiky a zároveň si zachováte flexibilitu prispôsobiť ich vlastným potrebám. Ak na svojej partnerskej platforme ešte CSP nepoužívate, je najvyšší čas ju zapnúť—začnite v režime len na hlásenie, dôkladne testujte a postupne sprísňujte politiku podľa vašej istoty v konfigurácii. Ochráňte svoju partnerskú sieť a používateľov implementáciou CSP už dnes a využite integrované bezpečnostné funkcie PostAffiliatePro na udržanie silnej obrany pred vyvíjajúcimi sa hrozbami.

Content-Security-Policy (CSP) je bezpečnostný mechanizmus prehliadača, ktorý slúži ako druhá línia obrany proti cross-site scripting (XSS) útokom. Funguje tak, že definuje, ktoré externé domény a zdroje sa môžu načítať na vašich webstránkach, čím zabraňuje spusteniu škodlivých skriptov aj v prípade, že obídu vašu prvú obrannú líniu. CSP je nevyhnutná na ochranu citlivých údajov a udržiavanie dôvery používateľov.

CSP chráni pred XSS implementovaním prístupu na základe zoznamu povolených zdrojov, ktorý prehliadaču presne určí, ktorým zdrojom je dovolené načítať skripty, štýly, obrázky a ďalšie prostriedky. Ak prehliadač narazí na zdroj, ktorý porušuje vaše CSP pravidlá, jeho načítanie zablokuje a zaznamená porušenie. Tým zabránite útočníkom v injektovaní a spustení škodlivého kódu aj v prípade, že zneužijú zraniteľnosť vašej aplikácie.

Nonce sú náhodné, jedinečné hodnoty generované pri každej požiadavke stránky a vložené do CSP hlavičky aj HTML tagov, čo je ideálne pre dynamický obsah. Hashovanie funguje tak, že sa vypočíta kryptografický hash vášho skriptu a ten sa zahrnie do CSP hlavičky, čo je vhodné pre statické inline skripty. Obe možnosti sú bezpečnejšie než povolenie domén, pretože sa nespoliehajú na zoznamy povolených domén.

Áno, príliš reštriktívna CSP politika môže zablokovať legitímne zdroje a narušiť funkčnosť. Preto sa odporúča začať s hlavičkou Content-Security-Policy-Report-Only, ktorá len monitoruje porušenia bez blokovania zdrojov. Dôkladne testujte vo všetkých prehliadačoch a zariadeniach pred ostrým nasadením a postupne rozširujte pokrytie CSP podľa vašich skúseností.

Porušenia CSP môžete monitorovať pomocou direktívy report-uri alebo report-to vo vašej CSP hlavičke, ktorá odosiela záznamy o porušeniach do vášho monitorovacieho systému. Takto môžete v reálnom čase zachytiť útoky a problémy s politikou, zistiť, ktoré zdroje sú blokované, a podľa toho upraviť politiku. Pravidelné monitorovanie je nevyhnutné na udržanie bezpečnosti aj funkčnosti.

CSP podporujú všetky moderné prehliadače vrátane Chrome, Firefox, Safari a Edge. Staršie prehliadače ako Internet Explorer však majú obmedzenú alebo žiadnu podporu CSP. Ak potrebujete podporovať staršie prehliadače, môžete použiť hlavičku Content-Security-Policy-Report-Only na monitorovanie a zároveň zachovať kompatibilitu so staršími verziami.

PostAffiliatePro implementuje komplexnú ochranu Content-Security-Policy naprieč administrátorským panelom aj partnerským dashboardom s dôkladne zostaveným zoznamom dôveryhodných domén pre nevyhnutné zdroje. Bezpečnostný tím platformy neustále monitoruje a aktualizuje politiku podľa nových hrozieb. Používatelia tak získavajú túto ochranu automaticky a nemusia CSP nastavovať sami.

Ak CSP blokuje legitímne zdroje, najskôr si pozrite hlásenia o porušení CSP, aby ste zistili, ktoré zdroje sú blokované. Potom aktualizujte svoju CSP politiku a pridajte legitímny zdroj do zoznamu povolených. Pred nasadením do produkcie zmeny dôkladne otestujte a zvážte použitie noncov alebo hashov namiesto povolenia domén pre vyššiu bezpečnosť.

PostAffiliatePro obsahuje vstavanú ochranu Content-Security-Policy, ktorá chráni vašu partnerskú sieť pred XSS útokmi a škodlivým vkladaním skriptov. Začnite chrániť svoju platformu už dnes s bezpečnostnými funkciami na úrovni veľkých firiem.

Zistite, ako Post Affiliate Pro eliminuje zraniteľnosti typu cross-site scripting (XSS) pomocou validácie vstupov, kódovania výstupov a Content Security.

Objavte februárové aktualizácie PostAffiliatePro 2024 vrátane používateľských profilových premenných v presmerovacích URL, vylepšených e-mailových....

Zistite viac o oprave XSS zraniteľnosti v najnovšej aktualizácii PostAffiliatePro. Objavte, ako prísnejšia validácia vstupov a kódovanie výstupov chránia vaše a...

Súhlas s cookies

Používame cookies na vylepšenie vášho prehliadania a analýzu našej návštevnosti. See our privacy policy.